bitte die Datei freshclam.conf anpassen DatabaseMirror clamav.datev.de DatabaseMirror clamavdb.c3sl.ufpr.br DatabaseMirror pivotal-clamav-mirror.s3.amazonaws.com MaxAttempts 2

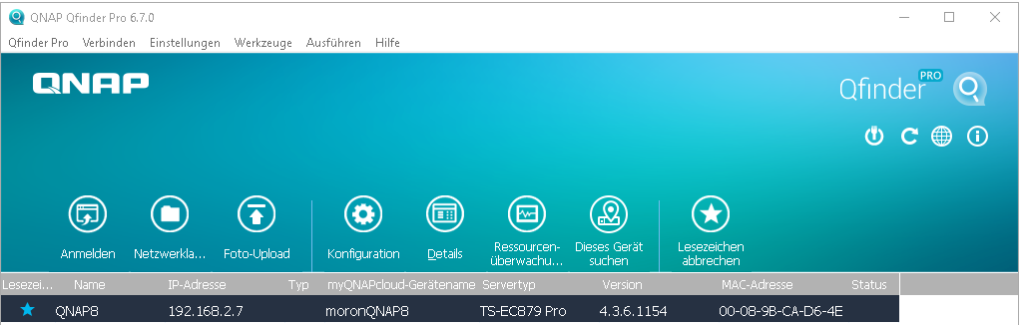

Pimp my QNAP TS-879 PRO => TS-EC879 PRO

2x SilenX Ixp-74-14T, 120x120x25mm Dynatron k129 1u CPU Kühler Intel Xeon E3-1275 3.4GHz LGA 1155 SR00P 4-Core 8M GPU P3000 95W CPU Processor 2x Samsung M391B1G73BH0-CK0 PC3-12800E 8GB UDIMM ECC Disassembly Link

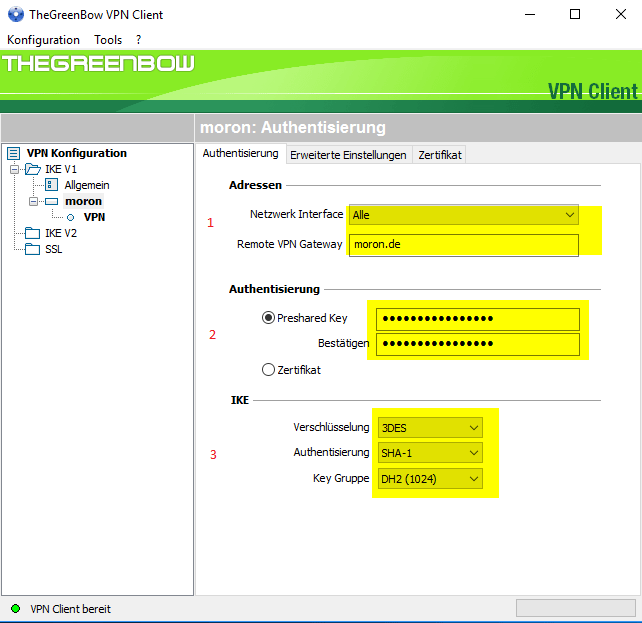

The Greenbow VPN Client 6.4 zu Fritzbox 6490 / 7490 usw

Benötigt sind Daten vom VPN-Konfiguration vom Fritzbox Bitte Daten aus Ihrem FB auslesen oder aus der Dokumentation nach Einrichten des VPN

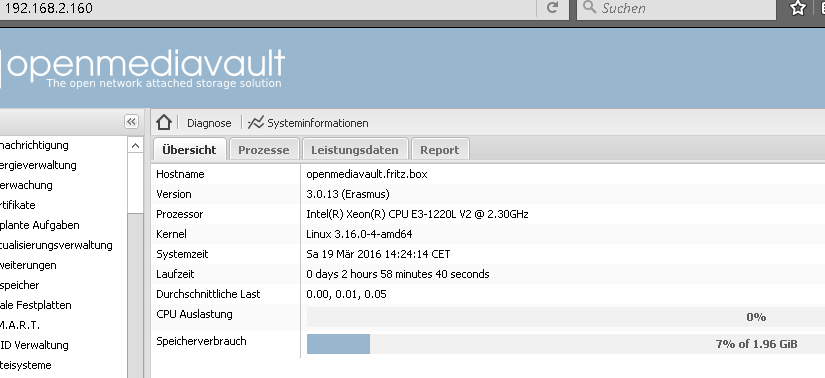

Twonky Mediaserver @ Openmediavault

Aktivieren ssh auf dem OpenMediaVault Downlad TwonkyServer fom http://twonky.com/downloads/ Installation im ssh starten. apt-get update apt-get install chkconfig lib32z1 libgcc1 lib32gcc1 unzip mkdir ./twonky cd

HyperV und Mainboardtausch

Damit es auch bei anderen schneller geht. BACKUP Vorhanden ? JA dann weiter. NEIN. Nichts anfassen. Backupstrategie planen, Backup erstellen. Im BIOS CPU-V einschalten - ON DEP einschalten - ON Alle andere Virtualiesierungsmerkmalle ON Netzwerk Soft-Switch - alten löschen mit samtlichen

Thecus dual DOM recovery Online ;-)

Nach dem Ausfall des A-DOM stand ich kurz vor dem Verzweifeln. ;-) Die Konstruktion der DUAL-Dom Lösung beinhaltet kein Auto Switch Feature bei Fehler in der Konfiguration oder Installation. Bisschen dürftig ist das auch beschrieben in der Dokumentation, aber dank Hilfe der Firma Thecus (

Thecus N4200 VGA Pinout

6,7,8 4 - RED, GREEN and BLUE GROUNDs 1 5 - RED 10 6 - SYNC GROUND 2 7 - GREEN 14 8 - VSYNC 3 9 - BLUE 13 10 - HSYNC

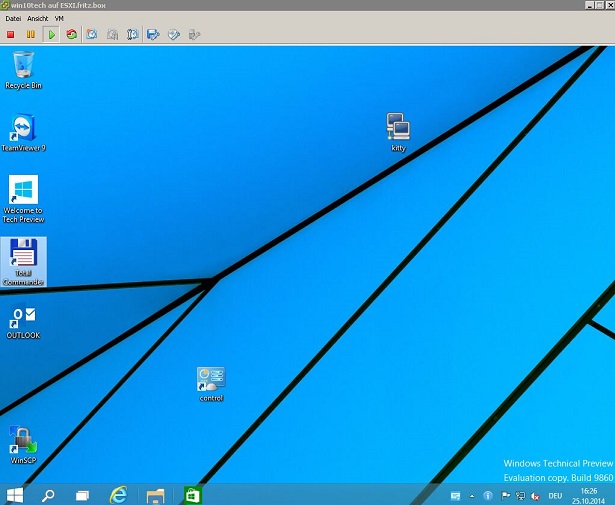

Windows 10 Serie Technical Preview

Erste Eindrucke haben mich echt überrascht obwohl die Versionsprünge von 8.0-8.1 auf 10 finde ich persönlich nur als Marketing Gag. Die Stabilität vom Server und Verwaltarkeit haben sich im Vergleich zu 2012 aus meiner Sicht nicht viel geändert.

Xen Server manuell updaten

Manuelle Updates von dem free Xen Server können eine Menge Zeit kosten. Nach einigen Rescherchen habe ich aber ein interesanten Projekt auf GitHub gefunden und finde den als empfehungswert. https://github.com/dalgibbard/citrix_xenserver_patcher 2x Xen Server upgedated. Aktelle

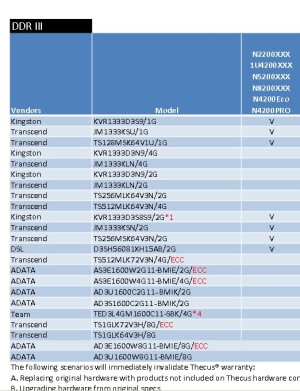

Pimp my NAS – Thecus N4200 2 GB RAM

Thecus x86 Firmware unterstützt wie Kernel 2.6.33 max 3 GB RAM also 2 GB machen die Kiste ohne Umwege schneller. Bitte die Empfehungen von Thecus beachten. http://www.thecus.com/download/compatibility/memory/Thecus_Memory_list.pdf

Fortigate back from conserve mode

config system global set tcp-halfclose-timer 30 set tcp-halfopen-timer 30 set tcp-timewait-timer 0 set udp-idle-timer 60 end config system session-ttl set default 300 config port edit 0 set protocol 17 set timeout 10 set end-port 53 set start-port 53 end end config system fortiguard set

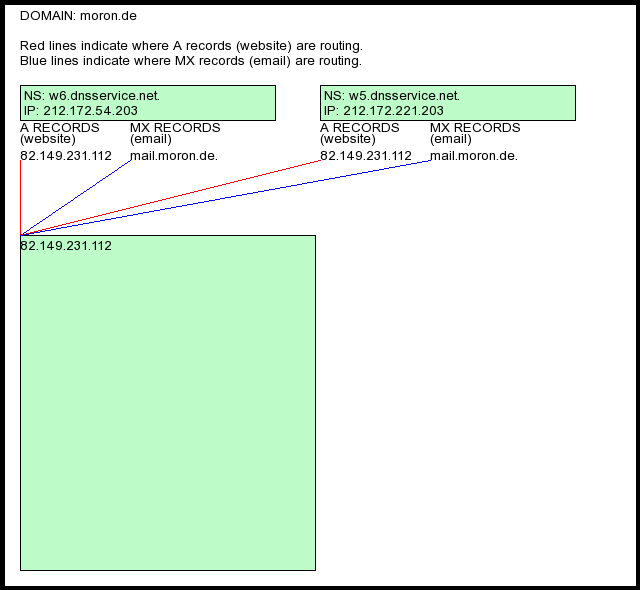

DIG DNS Tool unter Windows

Vorraussetzungen 1. Download vom Bind aus der Website vom ISC http://www.isc.org/downloads/ 2. Entpacken und Installation 3. Nutzung - Aufruf in der CMD -zB. dig www.moron.de ns 4. Alternativ online Variante http://www.inmotionhosting.com/support/tools/visual-domain-routing Schlagwörter dig