bitte die Datei freshclam.conf anpassen DatabaseMirror clamav.datev.de DatabaseMirror clamavdb.c3sl.ufpr.br DatabaseMirror pivotal-clamav-mirror.s3.amazonaws.com MaxAttempts 2

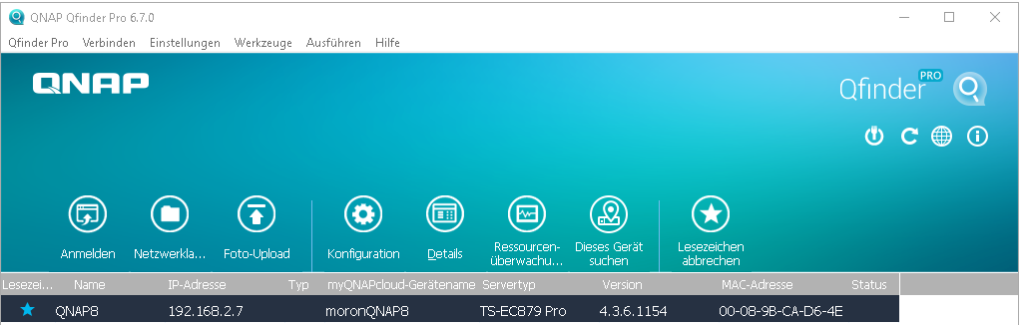

Pimp my QNAP TS-879 PRO => TS-EC879 PRO

2x SilenX Ixp-74-14T, 120x120x25mm Dynatron k129 1u CPU Kühler Intel Xeon E3-1275 3.4GHz LGA 1155 SR00P 4-Core 8M GPU P3000 95W CPU Processor 2x Samsung M391B1G73BH0-CK0 PC3-12800E 8GB UDIMM ECC Disassembly Link

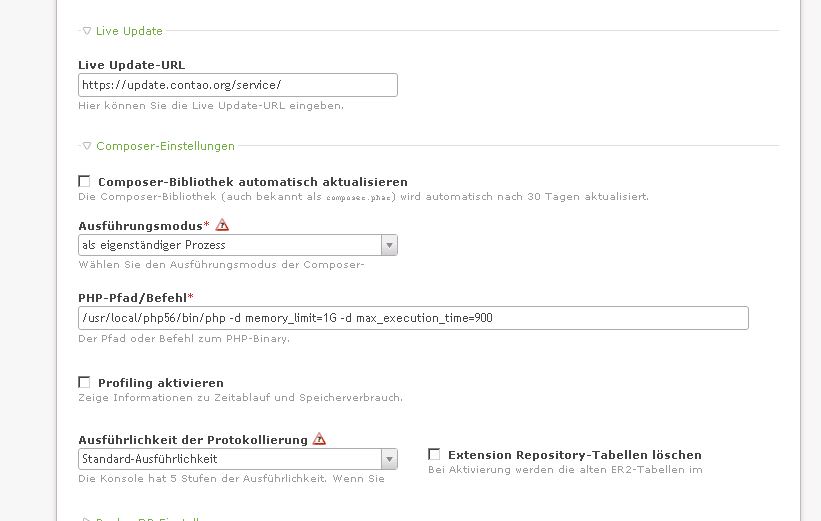

Netcup Contao ComposerPHPPath

Für geplagte Anwender die nach dieser Anweisung suchen. ;) Bitte die in System - Einstellungen - Composer Einstellungen abhängig von der PHP Version anpassen. PHP-Pfad Befehl -

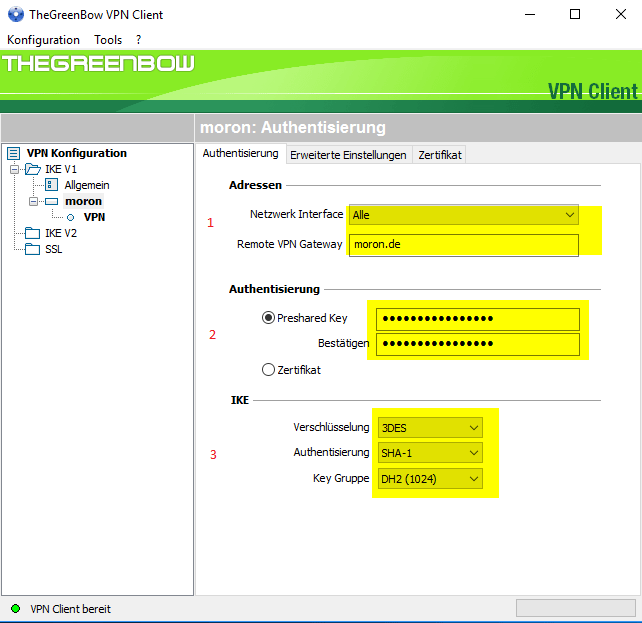

The Greenbow VPN Client 6.4 zu Fritzbox 6490 / 7490 usw

Benötigt sind Daten vom VPN-Konfiguration vom Fritzbox Bitte Daten aus Ihrem FB auslesen oder aus der Dokumentation nach Einrichten des VPN

ESXi 6.0.2 HP Customized Image

Die Update von 6.0.0 über USB Key gestartet und mit Überaschung neue User Interface angeschaut.

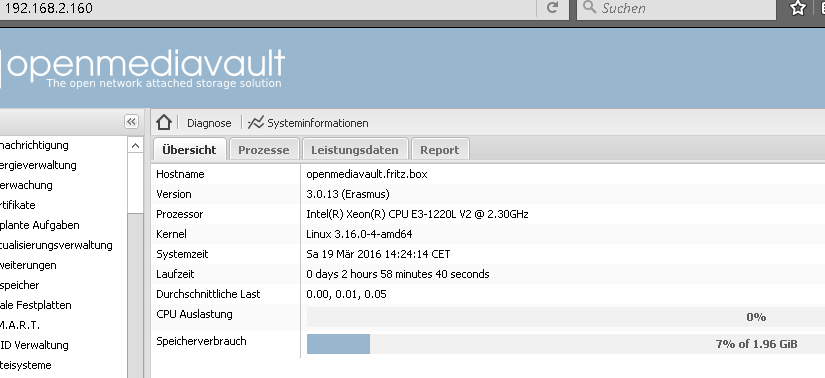

Twonky Mediaserver @ Openmediavault

Aktivieren ssh auf dem OpenMediaVault Downlad TwonkyServer fom http://twonky.com/downloads/ Installation im ssh starten. apt-get update apt-get install chkconfig lib32z1 libgcc1 lib32gcc1 unzip mkdir ./twonky cd

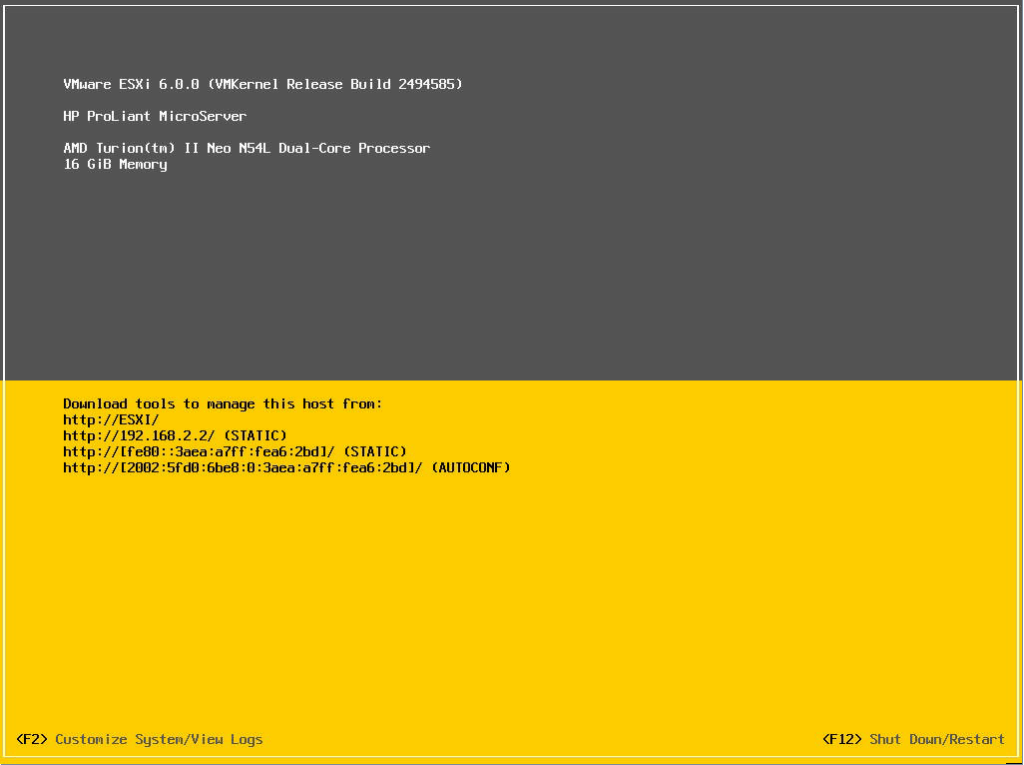

Microserver N54L ESXI 6.0 Upgrade

Die Installation / Upgrade habe ich über die ILO des Servers angestoßen. VKM Medium angebunden und gestartet. Installation, Upgrade lief etwa 30 Minuten und nach neustart war die ESXI 6.0 betriebsbereit. Noch die Lizenz eintragen und VM gestartet.

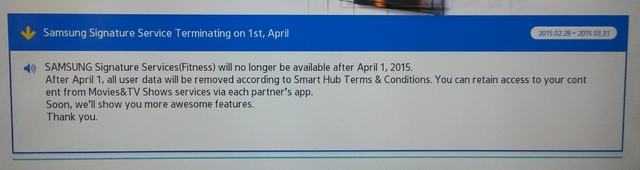

Samsung Signature Service Terminating on 1st, April

Für viele verwierende Meldung die blinkt täglich auf dem Samsung TV auf. Mit der Ursache , Samsung App Fitness wird ab den 1.04.2015 nicht mehr 100 % laufen, da die Daten von der Applikation gelöscht werden.

HyperV und Mainboardtausch

Damit es auch bei anderen schneller geht. BACKUP Vorhanden ? JA dann weiter. NEIN. Nichts anfassen. Backupstrategie planen, Backup erstellen. Im BIOS CPU-V einschalten - ON DEP einschalten - ON Alle andere Virtualiesierungsmerkmalle ON Netzwerk Soft-Switch - alten löschen mit samtlichen

Fortigate Diagnose bei Verbindungsproblemen.

Im Diagnose CLI oder über SSH diag debug enable diag debug reset diag debug flow filter clear diag debug flow filter proto 1 diag debug flow filter addr 8.8.8.8 diag debug flow show console enable diag debug flow show function enable diag debug flow trace start 5000 Probiere - ping 8.8.8.8 vom

Thecus dual DOM recovery Online ;-)

Nach dem Ausfall des A-DOM stand ich kurz vor dem Verzweifeln. ;-) Die Konstruktion der DUAL-Dom Lösung beinhaltet kein Auto Switch Feature bei Fehler in der Konfiguration oder Installation. Bisschen dürftig ist das auch beschrieben in der Dokumentation, aber dank Hilfe der Firma Thecus (

Thecus N4200 VGA Pinout

6,7,8 4 - RED, GREEN and BLUE GROUNDs 1 5 - RED 10 6 - SYNC GROUND 2 7 - GREEN 14 8 - VSYNC 3 9 - BLUE 13 10 - HSYNC